Gestion des journaux

Utiliser Mitre Attandck ™ dans la chasse et la détection des menaces

Mitre Attandck ™ est un cadre ouvert et une base de connaissances des tactiques et techniques adverses...

Sécurité optimisée pour les environnements LAAS multi-cloud

Aucune question: l'adoption multi-cloud peut bénéficier à votre entreprise. Nouvelle question: comment...

Fournir des applications d'entreprise rapides et sécurisées

L'adoption d'un modèle de sécurité Zero Trust - authentification et autorisation de chaque demande,...

Déplacer votre sécurité Web vers le cloud, pour le cloud

Alors que les entreprises adoptent la transformation numérique, l'adoption de logiciels en tant que...

Veeam Enterprise Disponibilité pour SAP HANA

Les entreprises de qualité d'entreprise utilisent SAP HANA Worldwide, il s'agit de l'application directement...

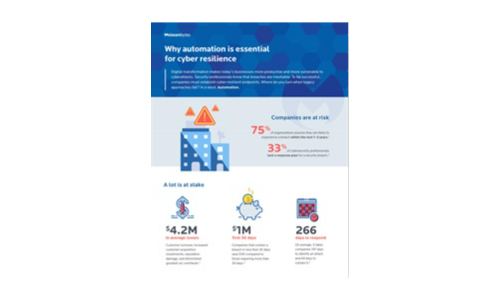

Pourquoi l'automatisation est essentielle pour la cyber-résilience

La transformation numérique rend les entreprises d'aujourd'hui plus productives et plus vulnérables...

10 problèmes de sécurité des terminaux et comment les résoudre

Les entreprises sont confrontées à des défis massifs de cybersécurité - dont beaucoup sont enracinés...

Passer à la gestion des journaux de pointe

La plupart des messages de journal proviennent traditionnellement de trois types: les journaux système...

Obtenez une expérience utilisateur Fast Office 365

Recommandations pour une migration fluide, des résultats rapides. Une migration Microsoft Office 365...

Directive de réseautage et de systèmes d'information (NIS)

La directive NIS a été conçue pour fonctionner parallèlement à la législation sur la protection...

Inscrivez-vous à IT Tech Publish Hub

En tant qu'abonné, vous recevrez des alertes et un accès gratuit à notre bibliothèque constamment mise à jour de livres blancs, de rapports d'analystes, d'études de cas, de séminaires Web et de rapports de solutions.