Ses menaces et vulnérabilités

La sécurité commence ici: Gestion de l'accès privilégié

La menace d'un incident de sécurité ou d'une erreur critique est très réelle, et c'est quelque chose...

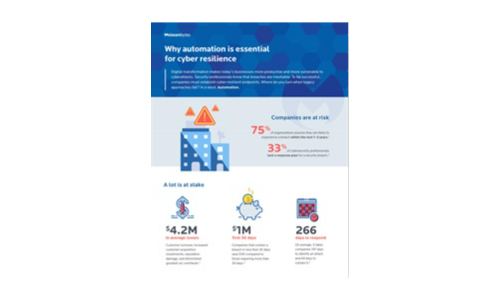

Pourquoi l'automatisation est essentielle pour la cyber-résilience

La transformation numérique rend les entreprises d'aujourd'hui plus productives et plus vulnérables...

Veeam Enterprise Disponibilité pour SAP HANA

Les entreprises de qualité d'entreprise utilisent SAP HANA Worldwide, il s'agit de l'application directement...

Les 5 principaux mythes de la sécurité du cloud

La sécurité du cloud hybride est un sujet brûlant, en particulier avec la croissance massive de fournisseurs...

INSIDERS DE CYBERSECURITY: Rapport de sécurité du cloud

Le rapport de sécurité du cloud 2019 de Cybersecurity Insiders met en évidence ce qui est et ce qui...

Qui waf me convient le livre ebook

Malgré les meilleurs efforts collectifs de l'industrie technologique pour renforcer les pratiques de...

Obtenez une expérience utilisateur Fast Office 365

Recommandations pour une migration fluide, des résultats rapides. Une migration Microsoft Office 365...

Opportunités de mise à niveau modernes alimentées par Veeam Datalabs

Avec la fin de vie de Microsoft Windows Server 2008 R2, les organisations doivent avoir un plan sur ce...

Le cas pour les communications sécurisées

Le taraudage des communications vocales s'est produit pratiquement tant que la communication électronique...

Les 4 avantages de l'élimination VPN

Le périmètre de l'entreprise tel que vous le savez n'existe plus. Les vulnérabilités du réseau privé...

Inscrivez-vous à IT Tech Publish Hub

En tant qu'abonné, vous recevrez des alertes et un accès gratuit à notre bibliothèque constamment mise à jour de livres blancs, de rapports d'analystes, d'études de cas, de séminaires Web et de rapports de solutions.