Ses menaces et vulnérabilités

Vous avez Bec!

Un tour d'horizon des 10 plus grands, les plus audacieux et les plus effrontés par e-mail des e-mails...

Obtenez une expérience utilisateur Fast Office 365

Recommandations pour une migration fluide, des résultats rapides. Une migration Microsoft Office 365...

Le guide de survivant pour construire un réseau Office 365

Un déploiement Microsoft Office 365 peut être intimidant. D'une expérience utilisateur rapide à une...

Sd-wan à l'ère de l'innovation numérique

Réaliser l'agilité commerciale tout en réduisant les perturbations. La plupart des organisations sont...

La sécurité commence ici: Gestion de l'accès privilégié

La menace d'un incident de sécurité ou d'une erreur critique est très réelle, et c'est quelque chose...

Les 5 principaux mythes de la sécurité du cloud

La sécurité du cloud hybride est un sujet brûlant, en particulier avec la croissance massive de fournisseurs...

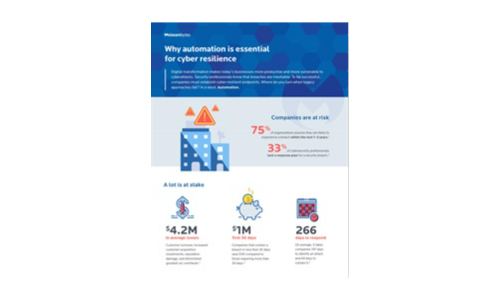

Pourquoi l'automatisation est essentielle pour la cyber-résilience

La transformation numérique rend les entreprises d'aujourd'hui plus productives et plus vulnérables...

L'impact économique total ™ du cloud de sécurité prédictif CB

Vos points de terminaison sont l'un des actifs les plus ciblés de votre organisation. Rien qu'en 2017,...

Démêler le réseau des menaces de sécurité du cloud

L'évolution des technologies et l'évolution des menaces rendent la sécurité informatique plus difficile....

Inscrivez-vous à IT Tech Publish Hub

En tant qu'abonné, vous recevrez des alertes et un accès gratuit à notre bibliothèque constamment mise à jour de livres blancs, de rapports d'analystes, d'études de cas, de séminaires Web et de rapports de solutions.