Gestion IT

Transformation numérique et risque pour les mannequins

La transformation numérique est une priorité critique pour de nombreuses entreprises dans la plupart...

Rapport de défense numérique Microsoft

Au cours de la dernière année, le monde a été témoin d'une économie cybercriminale naissante et...

Forrester: l'impératif de sécurité équilibré

La sécurité équilibrée oblige les entreprises à passer du traitement de la confidentialité et de...

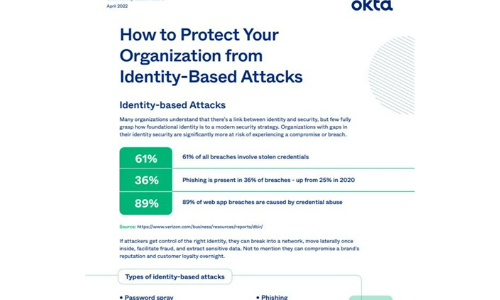

Stratégies pour gérer avec succès les comptes privilégiés

Il est assez difficile d'obtenir la gestion de l'identité et de l'accès (IAM) pour vos utilisateurs...

Monétiser le stockage d'énergie dans le centre de données

Au cours des dernières années, les marchés des services publics électriques ont connu des changements...

Inscrivez-vous à IT Tech Publish Hub

En tant qu'abonné, vous recevrez des alertes et un accès gratuit à notre bibliothèque constamment mise à jour de livres blancs, de rapports d'analystes, d'études de cas, de séminaires Web et de rapports de solutions.