Gestion d'événements

Démêler le réseau des menaces de sécurité du cloud

L'évolution des technologies et l'évolution des menaces rendent la sécurité informatique plus difficile....

Guide des meilleures pratiques de Telstra sur le nuage hybride

Le cloud hybride devient la stratégie de choix pour les entreprises qui veulent le meilleur du cloud...

Protéger le réseau ATM avec Fortinet

La protection d'un réseau de machines de caissier automatisées géographiquement dispersées (ATM)...

Comprendre les obstacles à la transformation WAN

Les leaders de l'ingénierie et des opérations de réseau envisagent des réseaux larges définis par...

Répondre plus intelligent, plus vite et mieux

En cybersécurité, un événement critique est un incident majeur suffisamment perturbateur pour représenter...

Le contrôle centralisé simplifie la gestion, stimule la sécurité

Aquila Heywood a voulu mettre à jour ses processus de gestion de l'accès privilégié pour augmenter...

Guide définitif de SOAR

Comment arrêter les menaces plus rapidement avec l'orchestration de sécurité, l'automatisation et...

Pratique juridique dans un monde hyper-connecté

Capacités essentielles et marque pour le nouveau client numérique. La technologie modifie la façon...

Gestion du journal des points finaux

Le déploiement d'une solution de gestion des journaux robuste sur les points finaux peut être difficile....

Rapport des rébellions et des refus

La pandémie mondiale a forcé les organisations à pivoter rapidement d'un modèle de main-d'œuvre...

5 meilleures pratiques pour les CISOS adoptant XDR

Le rythme du changement dans les infrastructures informatiques est inflexible. Avec XDR, les équipes...

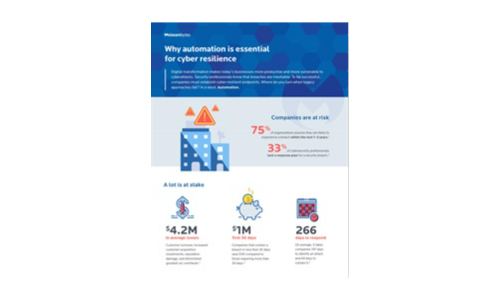

Pourquoi l'automatisation est essentielle pour la cyber-résilience

La transformation numérique rend les entreprises d'aujourd'hui plus productives et plus vulnérables...

Inscrivez-vous à IT Tech Publish Hub

En tant qu'abonné, vous recevrez des alertes et un accès gratuit à notre bibliothèque constamment mise à jour de livres blancs, de rapports d'analystes, d'études de cas, de séminaires Web et de rapports de solutions.